Un phishing NG : URL "data:text/html,https://www.site_officiel.com/..."

Cette nouvelle forme de phishing affiche dans la barre d'adresse du navigateur un texte qui contient l'adresse exacte d'un site légitime, mais qui provoque l'exécution d'un script à la place de la connexion à ce site légitime.

Le principe de cette nouvelle forme de phishing est d'afficher dans la barre d'adresse du navigateur un texte qui contient l'adresse exacte d'un site légitime, mais qui provoque l'exécution d'un script à la place de la connexion à ce site légitime.

Exemple :

https: // www.icgauth.banquepopulaire.fr / WebSSO_BP/_16807/index.html?transactionID=dacse44480a3c73bb9cb7230e0

est remplacé par

data:text/html,https://www.icgauth.banquepopulaire.fr/WebSSO_BP/_16807/index.html?transactionID=dacse44480a3c73bb9cb7230e0 <plein de caractères SPACE> <script type="text/javascript">..... </script>

Vous aurez immédiatement constaté l'astuce : "data:text/html,https://www.icgauth.banquepopulaire.fr..." ressemble à un URL sans en être un (une ?), et est tout à fait capable de tromper même les plus vigilants (ceux qui regardent au moins un dixième de seconde la barre d'adresse de leur navigateur avant de communiquer leur mot de passe dans un formulaire...)

Cette "astuce" a été utilisée pour piéger (si, si, vraiment) des clients de la Banque Populaire. Donc : MEFIANCE !

Plus largement, ce type de phishing est en train de se propager au détriment des utilisateurs de Google, comme le détaille l'article www.01net.com/actualites/gmail-tomberiez-vous-dans-le-piege-de-cette-astucieuse-attaque-par-phishing-1084465.html

Pour les plus méfiants qui n'ont pas l'intention de cliquer sur le lien ci-dessus, voici le contenu de cet article, débarassé de tout risque (pour ne pas dire de toutes ses pubs) ; je ne sais pas c'est totalement légal de citer un article de cette manière, mais je me soucie de la santé de vos postes de travail (sinon, utilisez au moins une VM...)

18/01/2017 à 18h16

Gilbert KALLENBORN

Journaliste

<CITATION>

Une arnaque cible les utilisateurs Google par le biais d'une fausse pièce jointe qui les amène vers une fausse page de login. Classique, mais diablement efficace.

Une dangereuse campagne de phishing est en train de piéger des utilisateurs de la messagerie Gmail. Même des individus disposant de compétences techniques tombent dans le panneau, comme le souligne le chercheur en sécurité Mark Maunder de WordFence. L'arnaque repose sur une adresse URL biaisée qui a l'air inoffensive, mais qui ne l'est pas en réalité.

L'attaquant envoie à la victime un email qui semble provenir d'une personne qu'elle connait et qui affiche une pièce jointe pointant vers un document hébergé sur Google Drive. En réalité, il ne s'agit pas d'une pièce jointe, mais d'une image incrustée dans le corps de l'email :

Si l'utilisateur clique dessus, une page de login s'ouvre automatiquement, l'incitant à renseigner son identifiant et son mot de passe Google. Ce qui n'est pas forcément très surprenant.

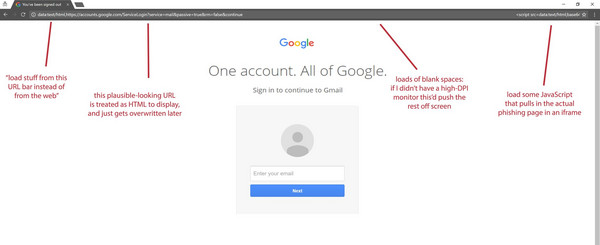

Comme a pu le constater un blogueur qui a faill se faire piéger, cette page ressemble comme deux gouttes d'eau à la page login de Google. Seule l'URL permet de voir que c'est une fausse page. L'adresse ne commence pas par "https: // account.google.com" mais par "data:text/html,https :// accounts.google.com" :

Malheureusement, aucun code couleur n'attire l'œil de l'utilisateur. Généralement, les navigateurs affichent un cadenas fermé de couleur verte pour signaler une adresse sécurisée, et un cadenas ouvert de couleur rouge pour une adresse non sécurisée. Mais là, il n'y a rien. En fait, si on élargit le champ d'adresse, on voit apparaître le début d'un script qui est justement le code de la fausse page de login. Subtil.

D'après les témoignages, l'utilisateur qui tombe dans le piège se fait immédiatement pirater son compte. La première chose que l'attaquant va récupérer est le carnet d'adresse, qui lui permettra de cibler de nouvelles proies. Ensuite, il pourra éventuellement récupérer la totalité des emails ou tenter d'accéder à d'autres services en ligne par le biais des procédures de récupération de comptes. Bref, c'est la porte ouverte aux pirates.

Pour se protéger contre ce type d'attaque, le mieux est d'activer l'authentification à deux étapes. Dans ce cas, même si le pirate arrive à vous piéger, il ne pourra quand même pas entrer sur votre compte. Par ailleurs, il faut avoir le réflexe de systématiquement vérifier l'URL d'une page de login avant de rentrer ses identifiants.

</CITATION>